Ihr wollt wissen wie Ihr in WLAN Netze einbrecht? -Natürlich wollt Ihr das.

Und natürlich wisst Ihr auch dass Ihr nur in eure eigenen Netze einbrechen

dürft.

Ich liefere euch nun einen vollständigen Weg, der bei einer speziellen

Art von Netzen funktioniert, die sehr verbreitet ist. Ich belästige euch nicht

mit langweilligem Fachwissen, sondern erkläre einfach nur wie es rein

hypothetisch funktionieren könnte. Ich denke jeder kann diese Anleitung

verstehen, spätestens nach dem überfliegen der Wikipedia Links.

Das erste Tool das Ihr downloaden werdet ist sehr

einfach zu bedienen und es funktioniert fast mit allen gängigen WLAN

Karten:

Dieses Tool ist essentiell und ist praktisch auf dem Rechner von jedem Wardriver installiert. Es sendet in kurzen Intervallen ein “Guten Tag” auf allen Kanälen und wenn euch ein Access Point (AP) antwortet bekommt Ihr noch ein paar Informationen, die von Interesse sein können.

Mit der richtigen WLAN Karte, findet Netstumbler auch versteckte APs, wo wir ein wichtiges Stichwort hätten: Die richtige WLAN Karte - für die meisten Tools benötigt ihr eine Karte mit einem der gängigen Chips.

- Realtek

- Atheros

Die beiden sind sehr verbreitet, aber bevor Ihr versucht zu recherchieren ob

eure Karte bzw. der Chip auf eurer Karte geeignet ist, könnt Ihr auch einfach

ausprobieren ob es funktioniert. Manchmal müsst Ihr allerdings erst die

richtigen Treiber installieren bevor die Karte gefunden wird.

Durch

Netstumbler habt Ihr also inzwischen eine Liste mit möglichen Angriffszielen,

die wir in 3 Kategorien einteilen

- Freie Netze - Hierbei handelt es sich entweder um Vollidioten oder um Freifunker. Jeder kann sich einloggen, illegal ist es (zumindest bei den Vollidioten) trotzdem.

- Netze mit WPA Verschlüsselung - Wenn hier ein Passwort gewählt wurde, dass weder sehr kurz ist, noch in einem Wörterbuch steht, würde es Wochen oder gar Monate dauern es zu knacken. (->Brute-Force und Wörterbuchattacke)

- Netze mit WEP Verschlüsselung - Diese Kategerie ist noch sehr stark vertreten, um nicht zu sagen dominant. Meine Anleitung bezieht sich auf diese Netze.

Der Grund dafür, dass wir in WEP Netze einbrechen können ist, dass in vielen Datenpaketen, die übermittelt werden, Anhaltspunkte über das Passwort gefunden werden können.

Jetzt ist es also Zeit das nächste Tool herunter zu laden:

In diesem Paket ist eigentlich alles drin was Ihr braucht. Als erstes geht

Ihr in das Verzeichnis Win32 und startet![]()

Mit Airodump sammelt Ihr Datenpakete, die Ihr dann später “benutzen” könnt. In dem Programm selbst stellt Ihr ein, welche WLAN Karte Ihr benutzt, welcher Chip auf der Karte ist (Im Notfall: Try and Error), welchen Kanal Ihr “abhören” wollt (deswegen benötigt Ihr Netstumbler), unter welchem Namen die Pakete gespeichert werden sollen und bei der letzten Frage gebt Ihr “y” ein, da dann nur Pakete gespeichert werden, die auch “benutzbar” sind.

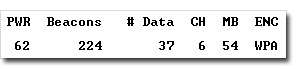

Nun seht Ihr bei Data wieviele nützliche Datenpakete bereits abgespeichert

wurden. Oben stehen die APs und darunter die User, also die Rechner die in dem

jeweiligen Netzwerk angemeldet sind. Ohne User gibt es keinen Datentransfer,

also dürft Ihr auch mit eurem Empfänger nicht so weit weg sein, sonst empfangt

Ihr nur den AP.

Wenn bei euch wie hier unter dem Punkt ENC auch WPA

steht, könnt Ihr das Programm mit STRG+C beenden, da diese Methode wie oben

erwähnt nicht bei WPA Netzen funktioniert.

Sobald bei Data ungefähr 100.000 steht habt Ihr vorerst genug gesammelt. Das ist sehr viel, das heißt es kann unter Umständen sehr lange dauern. Unter Linux könnt Ihr mit Airplay zusätzlich künstlichen Traffic erzeugen, aber unter Windows seid Ihr darauf angewiesen zu warten. Als Alternative gibt es Live-CDs mit einer Linux Installation und allen Tools die Ihr benötigt.

Die Pakete werden in einer IVS-Datei abgespeichert und alles was Ihr jetzt zu

tun habt, ist eben diese Datei per DragnDrop auf die “aircrack.exe” zu

ziehen.

Wenn die Datenpakete noch nicht ausreichend sind, könnt ihr auch noch einen Airodump Durchlauf machen, da Ihr auch mehrere IVS-Dateien gleichzeitig auf die aircrack.exe ziehen könnt. Das Cracken kann unter Umständen auch etwas länger dauern.

Also viel Spaß, und wenn es noch Fragen gibt schreibt Comments.

Servus,

wollte mal fragen wie es aussieht, wenn ich jetzt tatsächlich ein W-Lan Netzt eines anderen geknackt “hätte” was ich ja naturlich nie machen würde…

Ne mal im Ernst kann mich dann der Netzbetreiber sehen oder würde es da ne Möglichkeit geben das ich für ihn ” unsichtbar ” bin ?

Danke

bei der suche nach Netzen kannst du aktiv oder passiv vorgehen, d.h. es gibt Programme wie Netstumbler, die aktiv eine Anfrage schicken, oder es gibt Programme wie airodump, die einfach nur passiv “zuhören”. Bei passiven Programmen weiß keiner, dass du da bist.

Aber wenn du dich tatsächlich einloggen möchtest, gibt es keine Möglichkeit dabei unerkannt zu bleiben.

Weil…wenn der AP nicht weiß dass du da bist…bist du auch nicht eingeloggt.

Da die meisten Leute aber nicht so sehr gut mit Ihrem AP bzw. Router umgehen können, könntest du erstmal die “Datei und Druckerfreigabe” und den “windows client” deaktivieren (bei den einstellungen der wlan karte)

Ich hoffe das hat dir geholfen.

“ich hoffe das hat dir geholfen…” und deiner karriere als parasitärer nießnutzer von naiven usern, die ihr netzwerk net verschlüsseln, steht nun nichts mehr im wege.

p.s.: ich mach nur spass. ich würd’s auch gerne können.

Schade hab gedacht es gibt da ne Möglichkeit unerkannt zu bleiben, d.h. das der AP zwar weiss dass ich da bin aber der Netzbetreiber es nicht sieht.

Hab da noch ne andere Frage und zwar hab ich mir den Netstumbler und das Airodump runtergezogen. Netstumbler funktioniert einwandfrei ist auch kein Thema aber das airodump funktioniert nicht wirklich, habe das Gefühl das es an meinem W-Lan Stick liegt, dass ihm irgendein Treiber fehlt.

Gibts evtl. ein anderes Programm das mit W.Lan USB Sticks besser läuft oder irgendwelche Treiber, die mir weiterhelfen ?

Danke schonmal

der erste Schritt wäre: rauszufinden was genau für ein Chip in deinem USB Stick verbaut wurde, dann könntest du weiter nach Treibern suchen. Aber es gibt auch Chips die überhaupt nicht unterstützt werden.

Airodump und andere Tools benutzen die “Peek” Treiber, die eigentlich ein Teil des Profitools Airopeek sind, dementsprechend hilft in manchen Fällen diese Seite:

http://www.wildpackets.com/support/product_support/airopeek/hardware

Könntest du mir einen USB W-LAN Stick empfehlen, ich wollt mir sowieso einen kaufen, den wo ich im Moment hab ist nur von einem Kolleg.

Am liebsten wär mir natürlich einer der schon ohne spezielle Treiber läuft.

Sorry für die blöden Fragen aber ich kenn mich noch nicht so aus, bzw. ich kenn mich gar nicht aus.

Wusste davor nicht mal was ein WEP Schlüssel ist.

nein, sorry kann ich nicht, aber die hier:

http://www.wardriving-forum.de/

da unterhalten die sich ständig darüber, welche Karte bzw. welcher Stick der richtige ist.

Servus MrL,

hab mir mitlerweile einen Netgear Stick besorgt, hab darauf geachtet,dass er einen Atheros Chip hat damit Aircrack läuft. Es läuft aber leider nicht.

Wenn ich über Netstumbler schaue zeigt es mir an, dass ein Atheros Chip bzw. Treiber vorhanden ist. Sobald ich aber das Airodump laufen lassen will zeigt es mir am Schluss an, dass ich einen falschen Chipsatz habe. Liegt dass am Programm oder an was könnte es noch liegen.

Ich habe mitlerweile jede erdenkliche Einstellung geändert bzw. alle möglichen Treiber ausprobiert, es hilft alles nichts.

Gibt es eine Möglichkeit, dass ich die Frage nach dem Chip umgehen kann ?

Danke

Hi Benny,

ersteinmal muss die Karte bzw. der stick mit den offiziellen Treibern laufen, dann installierst du diese Treiber hier “drüber”:

ftp://ftp.wildpackets.com/pub/outgoing/atheros421@.zip

Es ist vermutlich ein reines Treiberproblem, Atheros ist eigentlich ideal. Allerdings weiß ich auch nicht ob USB sticks grundsätzlich überhaupt geeignet sind, ich benutze PCMCIA.

lg

m

achja,noch was…. windows wird die von mir angegebenen Treiber nicht automatisch als die richtigen erkennen.

So, heute Nacht hab ich mich damit beschäftigt alles über die Sicherheit von WEP Netzwerken zu erfahren…

Bin auf viele interessnte Seiten gestoßen:

AirSnort Erklärung: http://www.wirelessdefence.org/Contents/AirsnortWinMain.htm

Schritt für Schritt Erklärung des “Testens-der-WLAN-Sicherheit”: http://www.grape-info.com/doc/win2000srv/security/airsnort.html

Aber mich verwirrt es, dass so viel über WLAN Karten geredet wird, aber nie über WLAN Sticks… Mit dem Programm “Windump” (http://www.winpcap.org/windump/) kann man, wenn man es in der Kommandokonsole ausführt mit ‘windump -D’ (ohne ‘ rausfinden, was für ein Netzwerkadapter man verwendet, ich bekomme aber nur

raus, dass ich ein “802.11g USB 2.0 Wireless LAN Adapter” hab. Es ist

irgendein NoName Produkt, dass ich mal bei Ebay gekauft habe, aber es muss

doch ein Chip-Hersteller dahinter stecken

rausfinden, was für ein Netzwerkadapter man verwendet, ich bekomme aber nur

raus, dass ich ein “802.11g USB 2.0 Wireless LAN Adapter” hab. Es ist

irgendein NoName Produkt, dass ich mal bei Ebay gekauft habe, aber es muss

doch ein Chip-Hersteller dahinter stecken  !!! Es ist doch keine Marke “Eigenbau”

!!! Es ist doch keine Marke “Eigenbau”  !!!

!!!

Wie finde ich denn jetzt meinen Treiber, damit ich PASSIV mithören kann?

Bitte helft mir, bin schon echt verzweifelt

MfG

Ben.

Hey, wie komme ich an die IP-Adresse wenn die nicht automatisch vergeben wird?

hey step, wenn die IP adresse nicht automatisch vergeben wird, hast du selbst sie doch festgelegt?

Naja egal….

Ausführen klicken

cmdeingebenipconfig /alleingebendas gilt auch für dich, lieber Kaffee-Mann

um dir noch einen Suchbegriff für Google an die Hand zu geben:

Ziel des Spiels ist es den “monitoring mode” deiner Karte zu aktivieren.

@KoffeinSchluck

Geh mal in den Gerätemanager und suche den WLAN Stick, geh dann auf Eigenschaften > Details und schau in der ganzen Liste nach ob da der Chip Hersteller steht.

Ansonsten kannst du es mal mit Tools wie Everest oder Sandra probieren

Everest kann ich empfehlen, Sandra finde ich allerdings nicht so gut. Vielleicht lags speziell an meinem System aber Everest hat Sachen erkannt, die Sandra nicht weiß.

Also, man kann ja im Router auch einstellen:”Keine Automatische Adress-zuweisung”. Und natürlich kann ich meine IP alleine Eingeben, aber wenn ich nicht weiß welchen IP-Bereich der Router akzeptiert?

was genau möchtest du machen?

Also wenn der Router die IP 192.168.123.1 hat, kannst du 192.168.123.x einstellen, wobei x zwischen 2 und 255 liegen muss.

Ich hoffe das war es, was du wissen wolltest.

Hi, ja das ist mir scohn klar, aber woher weiß ich welche adresse der Router hat?

du warst doch in den router einstellungen, dann müsstest du doch eigentlich schon eine erfolgreiche Verbindung zum Router aufbauen können, oder?

Kannst du eine Verbindung herstellen?

Hallo KoffeinSchluck,

wie du vieleicht oben schon gelesen hast beschäftige ich mich auch mit der WEP und W-Lan “Geschichte” ich arbeite auch mit einem USB Stick, habe auch mit so einem NoName Produkt angefangen und bin mitlerweile auf Netgear umgestiegen. Ich habe bzw. kann bei beiden den Chipsatz anhand vom Netstumbler rausfinden, d.h. er wird sofort angezeigt.

Ich habe aber folgendes Problem, dass ich meinen Stick mit dem Airodump nicht zum laufen bringe obwohl ich einen Atheros Chipsatz habe.

Habe schon alle Möglichen Treiber versucht aber es funzt keiner.

Naja falls du Neuigkeiten oder Tipps hast kannst dich ja mal melden

Wenn man sich in ein fremdes Netz einhacken will, war man wohl kaum vorher auf dem router, weil dann wüsste man ja auch den code und bräuchte ihn nicht hacken!? verstehst was ich meine. Also Fremdes Netz, noch nie ne IP oder routereinstellung gesehen… wie bekommt man die ip-adresse!?